Các kỹ thuật tấn công tiền mã hóa không có nhiều tiến bộ, nhưng chúng đã trở nên xảo quyệt hơn rất nhiều, theo cảnh báo của SlowMist – một công ty bảo mật blockchain.

Các vụ lừa đảo tiền mã hóa đã trở nên tinh vi hơn

Theo báo cáo phân tích quỹ bị đánh cắp Q2 MistTrack của SlowMist, người đứng đầu bộ phận vận hành của SlowMist, Lisa, cho biết mặc dù công ty không thấy sự tiến bộ trong kỹ thuật hack, nhưng các vụ lừa đảo đã trở nên tinh vi hơn, với sự gia tăng của các tiện ích mở rộng trình duyệt giả mạo, ví phần cứng bị can thiệp và các cuộc tấn công kỹ thuật xã hội.

“Nhìn lại quý 2, một xu hướng nổi bật là: phương pháp của kẻ tấn công có thể không tiến bộ hơn về mặt kỹ thuật, nhưng chúng đang trở nên thao túng tâm lý hơn.”

Lisa nói: “Chúng tôi đang thấy một sự thay đổi rõ ràng từ các cuộc tấn công hoàn toàn trên chuỗi sang các điểm vào ngoài chuỗi — tiện ích mở rộng trình duyệt, tài khoản mạng xã hội, quy trình xác thực và hành vi người dùng đều đang trở thành các bề mặt tấn công phổ biến.”

Tiện ích mở rộng trình duyệt độc hại giả vờ là plugin bảo mật

Trớ trêu thay, một trong những vectơ tấn công mới nổi liên quan đến các tiện ích mở rộng trình duyệt giả dạng plugin bảo mật, chẳng hạn như tiện ích mở rộng Chrome “Osiris”, tuyên bố phát hiện các liên kết lừa đảo và trang web đáng ngờ.

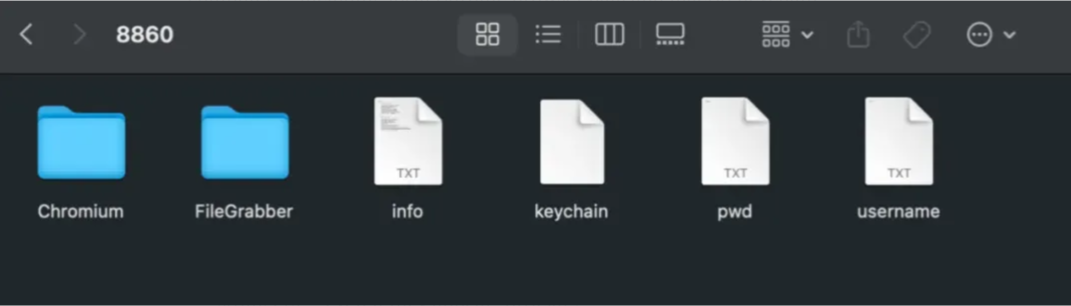

Thay vào đó, tiện ích mở rộng này chặn tất cả các tệp tải xuống có đuôi .exe, .dmg và .zip, thay thế các tệp đó bằng các chương trình độc hại.

“Thậm chí nguy hiểm hơn, những kẻ tấn công sẽ hướng dẫn người dùng tiền mã hóa truy cập các trang web nổi tiếng, thường được sử dụng như Notion hoặc Zoom,” Lisa cho biết.

“Khi người dùng cố gắng tải phần mềm từ các trang web chính thức này, các tệp được gửi đã bị thay thế một cách độc hại — nhưng trình duyệt vẫn hiển thị bản tải xuống có nguồn gốc từ nguồn hợp pháp, khiến người dùng tiền mã hóa gần như không thể phát hiện bất cứ điều gì đáng ngờ.”

Các chương trình này sau đó sẽ thu thập thông tin nhạy cảm từ máy tính của người dùng, bao gồm dữ liệu trình duyệt Chrome và thông tin đăng nhập macOS Keychain, cho phép kẻ tấn công truy cập vào cụm từ khôi phục (seed phrases), khóa riêng tư hoặc thông tin đăng nhập.

Các cuộc tấn công khai thác sự lo lắng của người dùng tiền mã hóa

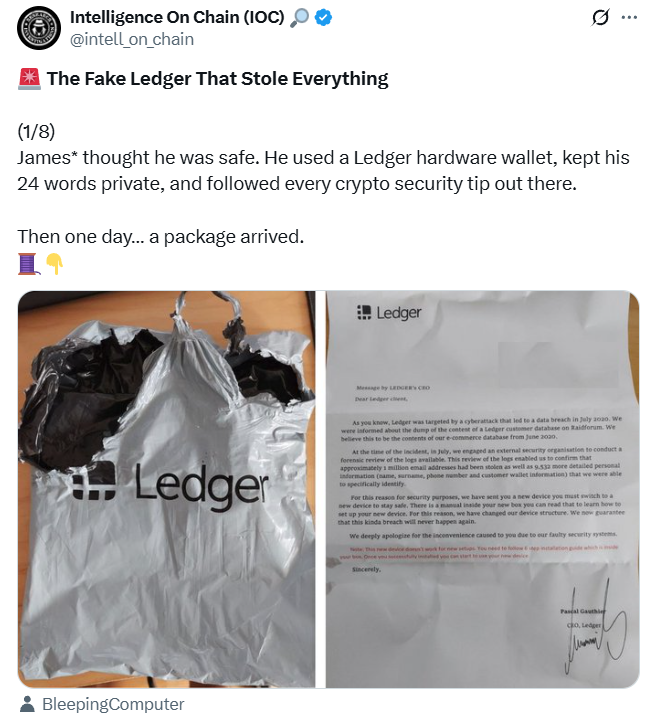

SlowMist cho biết một phương pháp tấn công khác tập trung vào việc lừa các nhà đầu tư tiền mã hóa chấp nhận ví phần cứng bị can thiệp.

Trong một số trường hợp, tin tặc sẽ gửi cho người dùng tiền mã hóa một ví lạnh đã bị xâm nhập, nói với nạn nhân rằng họ đã giành được một thiết bị miễn phí trong “chương trình bốc thăm may mắn” hoặc nói rằng thiết bị hiện có của họ đã bị xâm nhập và họ cần chuyển tài sản của mình. Trong quý 2, một nạn nhân được cho là đã mất 6,5 triệu đô la khi mua một ví lạnh bị can thiệp mà họ thấy trên TikTok, theo Lisa.

Một kẻ tấn công khác đã bán cho nạn nhân một ví phần cứng đã được kích hoạt trước, cho phép chúng ngay lập tức rút tiền khi người dùng mới chuyển tiền mã hóa vào để lưu trữ.

Trang web thu hồi giả mạo

SlowMist cho biết họ cũng đã được một người dùng liên hệ trong quý 2 vì không thể thu hồi một “ủy quyền rủi ro” trong ví của họ.

Khi điều tra, SlowMist cho biết trang web mà người dùng đang sử dụng để cố gắng thu hồi quyền của hợp đồng thông minh là “một bản sao gần như hoàn hảo của giao diện Revoke Cash phổ biến”, yêu cầu người dùng nhập khóa riêng tư của họ để “kiểm tra các chữ ký rủi ro.”

“Sau khi phân tích mã giao diện người dùng, chúng tôi đã xác nhận rằng trang web lừa đảo này đã sử dụng EmailJS để gửi dữ liệu đầu vào của người dùng — bao gồm khóa riêng tư và địa chỉ — đến hộp thư email của kẻ tấn công.”

“Các cuộc tấn công kỹ thuật xã hội này không phức tạp về mặt kỹ thuật, nhưng chúng lại rất giỏi trong việc khai thác sự khẩn cấp và lòng tin,” Lisa nói.

“Những kẻ tấn công biết rằng các cụm từ như ‘phát hiện chữ ký rủi ro’ có thể gây ra hoảng loạn, thúc đẩy người dùng thực hiện các hành động vội vàng. Một khi trạng thái cảm xúc đó được kích hoạt, việc thao túng họ làm những điều mà họ bình thường sẽ không làm — như nhấp vào liên kết hoặc chia sẻ thông tin nhạy cảm — sẽ dễ dàng hơn nhiều.”

Các cuộc tấn công tiền mã hóa khai thác nâng cấp Pectra

Các cuộc tấn công khác bao gồm các kỹ thuật lừa đảo khai thác EIP-7702, được giới thiệu trong bản nâng cấp Pectra mới nhất của Ethereum, trong khi một cuộc tấn công khác nhắm vào một số người dùng WeChat bằng cách chiếm quyền kiểm soát tài khoản của họ.

Tạp chí Cointelegraph gần đây đã đưa tin rằng những kẻ tấn công đã sử dụng hệ thống khôi phục tài khoản của WeChat để giành quyền kiểm soát một tài khoản, mạo danh chủ sở hữu thực để lừa đảo những người liên hệ của họ bằng Tether (USDT) được giảm giá.

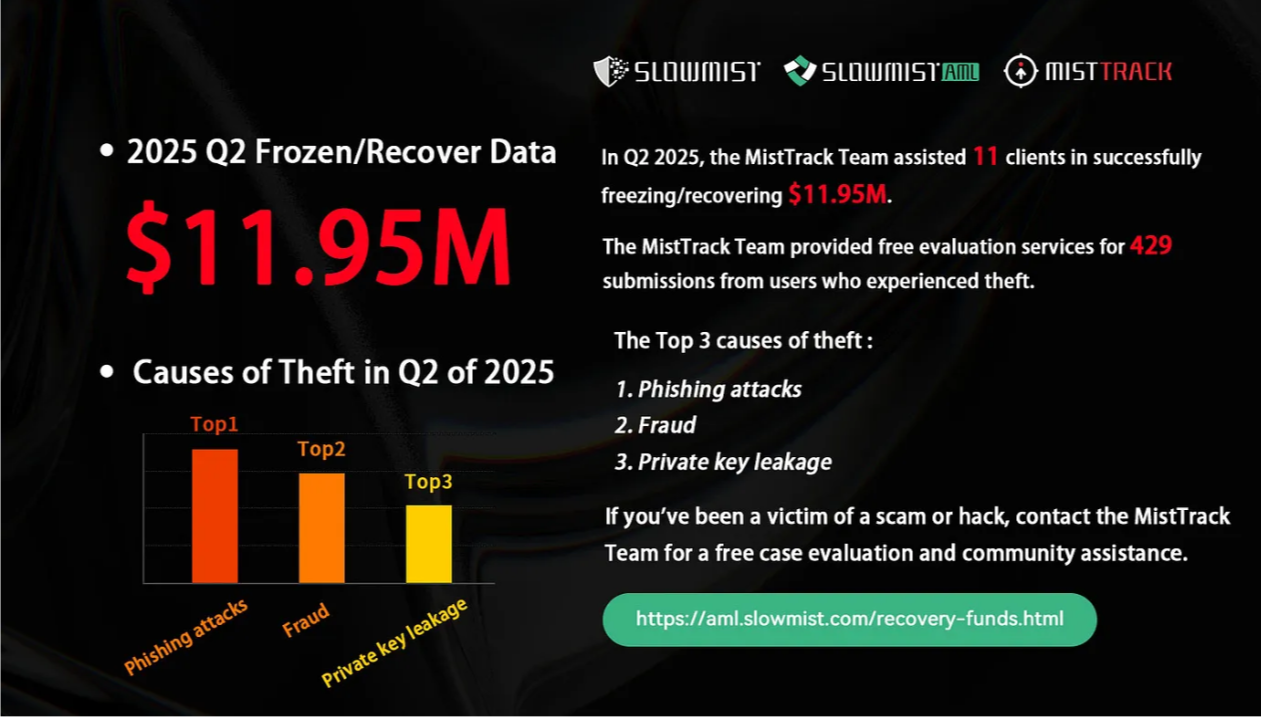

Dữ liệu quý 2 của SlowMist đến từ 429 báo cáo về quỹ bị đánh cắp được gửi đến công ty trong quý 2. Công ty cho biết họ đã đóng băng và thu hồi khoảng 12 triệu đô la từ 11 nạn nhân tiền mã hóa đã báo cáo bị đánh cắp trong quý 2.